无线图传模块是有可能被监控的,但其监控难度、技术手段及法律合规性因具体场景、技术配置和安全措施而异。以下从技术原理、监控手段、实际案例、风险差异及防护措施五个维度展开分析:

一、技术原理:无线图传信号的可监控性

无线图传模块通过无线电波传输图像数据,其信号本质上是开放介质中的电磁波,理论上可被接收设备捕获。核心特点包括:

信号开放性:

无线图传依赖WiFi、4G/5G、OFDM等技术传输数据,这些信号在空气中传播时可能被第三方设备拦截。例如,WiFi信号可通过频谱分析仪捕获频段内的所有通信数据。

加密与协议差异:

部分高端模块(如医用内窥镜系统)采用H.265编码和加密算法保护数据,但低端设备可能仅使用基础协议(如未加密的模拟图传),易被解码。

若模块使用公共频段(如2.4GHz),易受同频干扰和嗅探攻击。

二、监控技术手段及可行性

监控无线图传的常用手段包括:

| 监控技术 | 原理与适用场景 | 对图传模块的威胁 |

|---|---|---|

| 频谱分析 | 扫描特定频段的信号强度与分布,识别异常传输 | 可定位图传设备位置,分析传输频段 |

| 数据包嗅探 | 捕获无线网络数据包,解析未加密的协议内容 | 对未加密的WiFi图传(如部分无人机模块)可直接获取视频流 |

| 深度包检查(DPI) | 分析数据包内容,识别应用类型及敏感信息 | 可过滤出视频流数据,还原图像 |

| 协议漏洞利用 | 利用通信协议缺陷(如Zigbee/WiFi默认密码)注入恶意指令 | 可劫持图传信号或植入伪造数据 |

注:合法监控需授权。政府或安全机构在获得法律许可后,可通过上述技术实施监控(如反恐侦查);但未经授权的监控属于违法行为。

三、实际案例:图传模块被监控的实例

公共安全领域的主动监控:

应急指挥中心通过5G单兵图传设备实时接收现场视频,用于决策调度。此类监控属于合法应用,但技术上证明了信号可被集中接收。

公安系统使用无人机图传监控突发事件现场,信号传输至指挥平台。

工业场景的数据拦截风险:

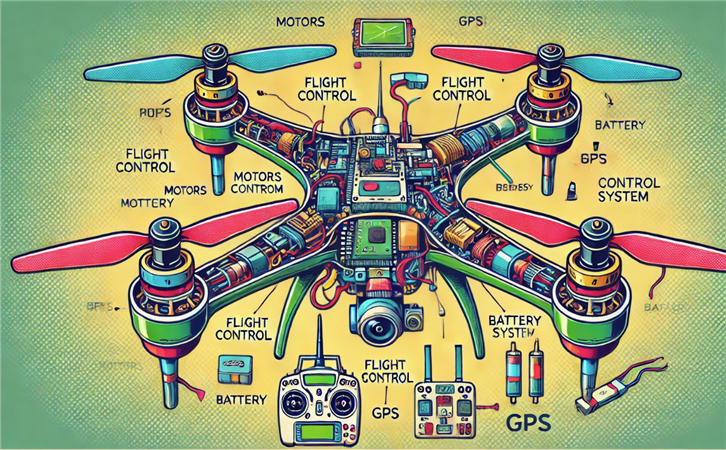

工厂采用WiFi图传模块(如LC329)传输设备状态,若未加密,同一网络内的攻击者可嗅探视频流。

民用设备的潜在漏洞:

部分低价无人机图传模块使用公开协议,黑客可通过2.4GHz频段干扰信号或窃取画面。

智能家居摄像头若未启用加密,可能被邻域内的扫描工具捕获信号。

四、不同场景下的安全风险差异

| 应用场景 | 主要风险 | 案例/技术依据 |

|---|---|---|

| 无人机航拍 | 信号易受同频干扰,远距离传输可能被中继放大 | 15km图传模块在复杂环境中仍可能被定向天线捕获 |

| 安防监控 | 涉及敏感区域画面,需高强度加密 | 城市安防系统采用端到端加密防止信号截取 |

| 医疗内窥镜 | 患者隐私数据需符合医疗法规,通常采用专用加密协议 | 无线腔镜系统集成4K无损加密传输 |

| 智能家居 | 低端设备易受嗅探攻击,信号覆盖范围小但风险集中 | 未加密的摄像头可能被同一WiFi网络内的设备监控 |

| 工业自动化 | 需防范工业间谍,但可通过物理隔离(如局域网)降低风险 | 工厂监控系统通过内网隔离传输视频 |

关键结论:风险等级取决于数据敏感性与防护措施。高敏感场景(如医疗、安防)通常采用加密和私有协议,而民用设备更易受攻击。

五、防护措施:如何降低被监控风险

技术层面:

启用加密协议:使用WPA3、AES-256等强加密标准。

选择专用频段:优先采用5.8GHz等抗干扰频段,避免2.4GHz公共频段。

协议升级:采用TDD时分双工技术(如AeroLink-TAC1500模块),增强抗多径干扰能力。

管理层面:

权限控制:限制设备接入权限,启用身份验证(如MAC地址过滤)。

合规操作:确保设备功率和频段符合当地无线电法规(如中国工信部频段划分)。

硬件选择:

选用支持硬件级加密的模块(如医用内窥镜系统的专用芯片),避免低价低安全性方案。

总结

无线图传模块存在被监控的可能性,尤其在未加密、使用公共频段或协议薄弱的场景下。然而,通过加密技术、频段管理和合规操作,可显著降低风险。用户需根据应用场景的敏感性选择适当的安全方案:

高敏感场景(如安防、医疗):必须采用端到端加密与私有协议。

民用场景:建议启用加密并定期更新固件,避免使用默认密码。